728x90

반응형

BPF 백도어(BPFDoor)란?

BPFDoor는 리눅스 시스템을 겨냥한 고도화된 백도어 악성코드입니다. 이름 그대로 리눅스 커널의 네트워크 패킷 필터링 기능인 BPF(Berkeley Packet Filter)를 악용해, 일반적인 포트 오픈이나 C&C(명령제어) 서버 연결 없이도 공격자의 명령을 수신·실행할 수 있습니다

BPFDoor의 주요 특징

- 포트 오픈 없이 명령 수신: 감염된 서버가 별도의 포트를 열지 않고, BPF를 통해 특정 패턴의 네트워크 패킷(매직 패킷)만 감지해 명령을 받음

- 방화벽 우회: BPF는 커널 레벨에서 동작해 방화벽보다 먼저 패킷을 처리하므로, 방화벽 정책에 걸리지 않음

- 탐지 회피: 포트 스캔, 네트워크 모니터링 등 일반적인 보안 점검으로는 흔적을 찾기 어려움

- 정상 프로세스 위장: 시스템 내 정상 프로세스처럼 위장해 포렌식 분석과 탐지를 어렵게 함

위험성

BPFDoor는 아래와 같은 이유로 매우 위험합니다.

- 은밀성: 서버가 감염되어도 별다른 징후 없이 장기간 잠복 가능

- 방화벽 무력화: 네트워크 정책과 무관하게 명령을 수신, 기존 보안 솔루션 우회

- 원격제어: 공격자는 매직 패킷과 암호 기반 인증을 통해 리버스 셸(reverse shell) 등으로 시스템을 완전히 장악

- 공격 자동화 및 확산: 오픈소스화로 변종 제작이 쉬워지고, 다양한 해커 그룹이 악용 가능

- 다양한 산업 타깃: 통신, 금융, 리테일, 교육, 정부 등 광범위한 분야에서 피해 발생

실제 사례

1. SK텔레콤 해킹 사건 (2025년 4월)

- 사건 개요: SK텔레콤의 유심(USIM) 정보 탈취 공격에서 BPFDoor가 사용됨. 중국 해커 그룹 Red Menshen의 전형적인 수법으로 추정

- 공격 방식: 리눅스 서버에 BPFDoor 악성파일을 심어, 정상 인증 절차 없이 시스템 접근 및 정보 유출

- 피해 확산: 한국뿐 아니라 홍콩, 미얀마, 말레이시아, 이집트 등지의 통신, 금융, 리테일 분야에서 유사 공격이 관찰됨

2. 글로벌 APT 공격

- 공격자: 중국 기반 APT 그룹 Red Menshen(일명 Earth Bluecrow)

- 공격 대상: 중동, 아시아, 아프리카의 통신사, 금융기관, 교육·정부기관 등

- 특징: BPFDoor는 2021년부터 여러 국가에서 장기간 사이버 스파이 활동에 사용됨

BPFDoor의 동작 원리

- 감염 경로:

- 취약한 리눅스 서버에 원격 코드 실행(RCE) 취약점 등으로 설치됨

- 예시 취약점: CVE-2021-3156(sudo), CVE-2021-26084(Confluence), CVE-2021-22986(F5 BIG-IP), CVE-2022-22954(VMware)

- BPF 필터 등록:

- 커널의 BPF 기능을 이용해, 특정 패킷(매직 넘버 포함)만 감지하도록 필터 설치

- 예: TCP 0x5293, UDP/ICMP 0x7255

- 명령 수신 및 실행:

- 공격자가 매직 패킷과 암호를 포함해 명령 전송

- 리버스 셸, 바인드 셸 등 다양한 원격 명령 실행

- 정상 포트 오픈 없이도 원격 접근 가능

- 은폐 및 지속성:

- 정상 프로세스 위장, 은닉 경로(/tmp/zabbix_agent.log 등) 사용

- 로그 미생성, 포트 미개방으로 흔적 최소화

대응 방법

1. 파일 및 프로세스 모니터링

- /dev/shm, /tmp 등 비정상 경로에 실행 파일 복사/실행 여부 점검

- 정상 프로세스 위장 탐지(예: 프로세스명, 경로 등)

2. 네트워크 활동 감시

- 방화벽 로그 외에도 커널 레벨 패킷 모니터링 도구 활용

- BPF 소켓 생성 및 비정상 패킷 필터 등록 탐지

3. 시스템 및 운영 환경 강화

- OS 및 주요 서비스 최신 보안 패치 적용

- 불필요한 root 권한 최소화

- 취약점(RCE 등) 신속 패치 및 점검

4. 전문 보안 솔루션 활용

- EDR, 백신, 침입탐지시스템(IDS) 등에서 BPFDoor 탐지 시그니처 적용

- 예: 알약(Backdoor.Linux.BPFDoor), 안랩 V3 등에서 진단 및 차단 지원

5. IOC(Indicator of Compromise) 활용

- BPFDoor 관련 해시, 네트워크 패턴 등 최신 IOC 정보 공유 및 적용

유사한 공격 방식

방법/도구특징 및 차이점

| 일반 백도어 | 특정 포트 오픈, C&C 연결 필요, 포트 스캔에 노출 |

| Rootkit | 커널/시스템 깊숙이 은폐, 시스템 전체 조작 가능 |

| eBPF 악용 악성코드 | BPF의 확장판(eBPF) 활용, 더욱 다양한 시스템 자원 접근 |

| Magic Packet 백도어 | 특정 패턴의 패킷으로만 활성화, 포트 미개방 상태 유지 |

| Fileless Malware | 파일 없이 메모리 상에서만 동작, 탐지 어려움 |

BPFDoor는 이 중에서도 방화벽 우회와 포트 미개방 상태라는 점에서 특히 탐지와 대응이 까다로운 최신형 백도어입니다.

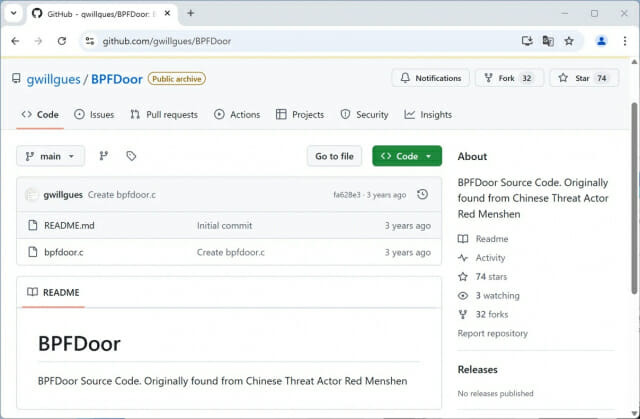

오픈소스까지 공개되어 있어 우려됨

정리

BPFDoor는 리눅스 BPF 기능을 악용해, 포트를 열지 않고도 원격 명령을 수신하는 스텔스 백도어입니다. 탐지와 차단이 어렵고, 오픈소스화로 인해 변종 확산 위험도 큽니다. 관리자는 시스템 취약점 패치, 비정상 파일/프로세스/네트워크 활동 모니터링, 최신 IOC 적용 등 다각도의 대응이 필수입니다

한 줄 요약:

BPFDoor는 리눅스 BPF 기능을 악용, 포트 오픈 없이 명령을 수신하는 스텔스 백도어로, 탐지와 대응이 매우 까다로운 현대형 사이버 위협입니다.

728x90

반응형

'유용한 팁 > 공유, 뉴스' 카테고리의 다른 글

| 티스토리 앵커 광고, 오퍼월 광고 설정 불가 (3) | 2025.04.30 |

|---|---|

| 스타벅스, 경영 정상화 노력 속 실망스러운 실적 발표 (2) | 2025.04.30 |

| 그림으로 보는 세계 경제 뉴스(2025년 4월 30일) (1) | 2025.04.30 |

| 무역 협상 타결 암시로 월가가 트럼프 시대 침체에서 벗어나면서 다우지수가 300포인트 상승 (3) | 2025.04.30 |

| 성수동 한강변 스카이라인 개요 (0) | 2025.04.29 |